1.0 SEGURIDAD

Es

la capacidad del Sistema para proteger Datos, Servicios y Recursos de usuarios

no autorizados. El fin de la seguridad es garantizar la protección o estar

libre de todo peligro y/o daño, y que en cierta manera es infalible.

1.-Confidencialidad: nos dice que los objetos

de un sistema han de ser accedidos únicamente por elementos autorizados a ello,

y que esos elementos autorizados no van a convertir esa información en

disponible para otras entidades.

2.-Integridad:

significa que los objetos sólo pueden ser modificados por elementos

autorizados, y de una manera controlada.

3.-Disponibilidad:

indica que los objetos del sistema tienen que permanecer accesibles a elementos

autorizados; es el contrario de la negación de servicio.

2.0

ENCRIPTACION

La mayor parte de bases de datos contienen la

información sensible, propia, y/o privada. Esto puede incluir la información de

cliente, salarios de empleado, registros pacientes, números de la tarjeta de

crédito - la lista continúa y sobre. La llave al mantenimiento de esta

información en una manera segura es la confidencialidad - y las empresas que no

pueden asegurar la seguridad(el valor) para la vergüenza de riesgo confidencial

de la información, penas financieras, y a veces aún el negocio sí mismo. ¿Haría

usted el negocio con un banco (una orilla) si usted descubriera que la cuenta

de otros clientes información (incluyendo la información que puede ser usada

hacer transferencias de cable) con frecuencia se filtraba y usó por criminales?

3.0 ENCRIPTACION DE DATOS EN TRANSITO

La mayoría de los ambientes de base de datos

utilizan TCP/IP y el servidor de base de datos

Escucha algunos puertos y acepta las conexiones

iniciadas por los clientes de la base de datos.

Mientras que los puertos son configurables, la

mayoría de la gente utiliza los puertos por defecto del servidor que esta

usando, por ejemplo: puerto 1433 para el servidor de Microsoft SQL, puerto 1521

para Oracle, puerto 4100 para Sybase, puerto 50000 para DB2, y puerto 3306 para

Mysql. Los clientes de la base de datos se conectan con el servidor sobre estos

puertos predefinidos para iniciar una comunicación, dependiendo del tipo de la

base de datos y la configuración del servidor, re direccionando a otro puerto o

terminando la comunicación entera sobre el mismo puerto del servidor. En un de

alto nivel, esto significa que con las herramientas derechas y el acceso

correcto a la red, cualquiera puede golpear ligeramente en sus conversaciones

de la base de datos y escuchar detrás de las puertas encendido el acceso de

base de datos - capturando y robando ambas las declaraciones que usted publica

tan bien como los datos volvió por el servidor de base de datos.

4.0 Anatomía de la Vulnerabilidad: Sniffing De

Datos

Si un hacker va a espiar y robar datos, debe de

suceder dos cosas:

(1) El hacker debe ser capaz de colgarse físicamente

en las comunicaciones entre los clientes de la base de datos y el Servidor de

bases de datos.

(2) El hacker debe ser capaz de entender el flujo de

comunicación a un nivel que le permita la extracción de los datos sensibles. De

los dos, el conseguir la llave física es seguramente la tarea más difícil,

sobre todo en redes de conmutación bien diseñadas. Con el fin de aprovechar el

flujo de comunicación TCP/IP, un hacker debe ejecutar sus herramientas en una

máquina que sea capaz de ver los paquetes transmitidos desde el cliente al

servidor y viceversa. Una opción es ejecutar estas herramientas en la máquina

cliente, y otra es ejecutar las herramientas en el

Servidor de Base de Datos – en ambos casos las

maquinas puede ver todo el flujo de la comunicación.

5.0 Implementar Opciones para Encriptación de

Datos en Tránsito

El cifrado es una tecnología madura, y la obtención

de base de datos de las comunicaciones implica generalmente asegurar TCP / IP

de sesiones. Como resultado de ello, puede elegir entre un buen número de

opciones de ejecución cuando se desea cifrar la base de datos sesiones. Estos

van desde la base de datos específica de los servicios de cifrado para el uso

de los servicios básicos prestados por el sistema operativo. En concreto, verás

las siguientes opciones que ofrecen una muestra de la amplia gama de técnicas:

·

Características

específicas de la Base de datos (ejemplo, Oracle Advanced Security).

·

Métodos

de conexión de base (ejemplo, usar protocolo Secure Sockets Layar [SSL]).

·

Garantizar

los túneles (ejemplo, mediante el sistema Secure Shell [SSH] túneles).

·

Basándose

en el sistema operativo (ejemplo, el cifrado IPSec).

6.0 Uso de SSL para conexiones de

base de datos segura

Gracias a la web y comercio electrónico, SSL se ha

convertido en el estándar de facto para garantizar la información sensible a

través de TCP / IP. Es, por tanto, no es de extrañar que la mayoría de entornos

de base de datos de uso de SSL como una instalación para la base de datos de

cifrado de comunicaciones. Por ejemplo, si desea habilitar el SSL para Sybase

ASE, es necesario cambiar las interfaces de entrada en su archivo.

7.0 Túneles SSH

SSH es otro estándar de factor en el mundo de

cifrado y es usado en una amplia variedad de usos, incluyendo sesiones de Shell

Seguras (como un reemplazo para el protocolo inseguro telnet), copia segura de

archivos (SCP y SFTP-USADO en vez del FTP), y creación de encriptados túneles.

Estos túneles proporcionan una facilidad cifrada TCP/IP que puede ser usada

(como su nombre implica) al túnel cualquier conversación, incluyendo sesiones

de base de datos. La cosa es limpia realmente que la base de datos es ajena a

esta acción, y es completamente transparente para la base de datos de cliente y

el servidor de base de datos. Desde una perspectiva de servidor de base de

datos, los paquetes que se envían a la base de datos en red las bibliotecas son

"normales" ya que son descifradas antes de que lleguen a la base de

datos. En la red los datos se cifran mientras viaja a través del túnel SSH, los

cuales le ofrecen lo mejor de ambos mundos.Puede configurar túneles SSH para

cifrar el tráfico de la base de datos la capacidad de reenvío de puertos de

llamado. En este esquema de configurar un período de sesiones encriptadas entre

la máquina cliente y el servidor utilizando SSH.

El puerto transmisión le da la opción especificar un

puerto local en la máquina cliente que será el punto de entrada a un túnel SSH

– la conexión a este puerto local serán recogidos por el túnel SSH y entregados

al servidor en el puerto designado.

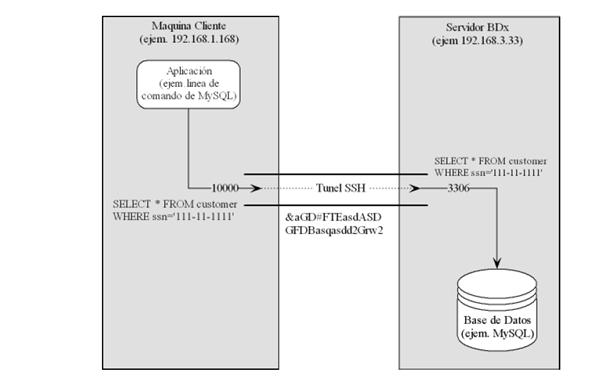

8.0 Caso Práctico

Supongamos que desea un túnel de conexiones desde la

maquina cliente Linux con

192.168.1.168 a un servidor con MySQL instalado con

dirección IP 192.168.3.33 el cual escucha el puerto estándar 3306. En este caso

podría usar el siguiente comando para configurar el túnel: Este comando crea un

túnel SSH enviando desde el puerto 10000 de la máquina cliente.

Aquí es donde se produce la magia: la base de datos

de cliente y el servidor de bases de datos son ajenos a la encriptación de

lugar, pero los datos en el cable será cifrada por el túnel SSH.

Algunos de los otros argumentos en la línea de

comandos para crear el túnel SSH comose indica anteriormente son los

siguientes:

9.0 IPSec (Internet Protocol

security)

El uso de IPSec es otra opción de infraestructura

que protege la base de datos de las complejidades de cifrado a nivel de cable,

este proporcionan las instalaciones de cifrado al nivel de Sistema Operativo y

el cifrado es por lo tanto transparente a la Base de Datos. Conceptualmente,

IPSec también crea una especie de túnel cifrado, pero esta vez esto se hace por

el sistema operativo y se hace para toda la pila TCP/IP. IPSec es un estándar

del sector definido por la Internet Engineering Task Force (IETF).

10.0 ENCRIPTACION DE DATOS EN

REPOSO

El otro uso de cifrado en entornos de base de datos

es la encriptación de los datos propiamente dichos (es decir, la encriptación

de los valores que están almacenados en la base de datos de las tablas).Esta

capa adicional de seguridad a menudo es usada para datos sensibles, que, como

se considera, son sumamente confidenciales y tienen que ser más protegidos que

los medios de datos. La motivación puede estar en los reglamentos, directrices,

la privacidad, o simplemente buenas prácticas.

11.0 Anatomía de la

Vulnerabilidad: Buscar lo Interesante y Robo de Archivos

Hay dos escenarios al que el cifrado de datos en

reposo se orienta. Estos no son vulnerabilidades en el sentido verdadero de la

palabra, porque el cifrado de datos en reposo es más sobre una capa adicional

de seguridad. El primer problema que la encriptación de datos en reposo abordar

es el de los usuarios de la base de datos quienes buscan datos que no deberían

de observar, aunque esto no tenga sentido de revocar estos permisos a los

usuarios.

El otro problema en la encriptación de datos en

reposo implica el robo de archivos o del disco duro. Incluso si el control de

acceso a su base de datos es perfecta, un hacker todavía puede robar o copiar

los archivos (sobre el sistema de archivos) ser usado por la base de datos o

aún el disco entero.

12.0 Opciones de Aplicación:

Implementar el Cifrado

En ambos escenarios mencionados, el cifrado de datos

proporciona una capa de protección útil. El objetivo de encriptar es el

reemplazar de texto plano con el texto de cifrado que incluso así sea visto por

personas no autorizadas esto no presenta ninguna violación de seguridad. En

ambos escenarios de vulnerabilidad, los datos cifrados que se almacenan dentro

de la base de datos no puede utilizarse si se cae en las manos equivocadas. La

principal decisión que tendrá que hacer a la hora de elegir una opción de

ejecución es decidir en que capa se realizara el cifrado.

13.0 Cifrado en la Capa de

Aplicación

Un enfoque sobre que consiste la encriptación de la

capa de aplicación. Este enfoque pasa cuando los desarrolladores de

aplicaciones utilizan algunas bibliotecas criptográficas para cifrar y

descifrar los datos y el acceso a la base de datos es realizado usando texto

cifrado.

14.0 Cifrado en el Sistema de

Archivos

El segundo acercamiento toma el otro extremo, el

paso de la carga al sistema operativo.

Este acercamiento usa las instalaciones que están

por lo general disponibles en sistemas de archivos avanzados para almacenar

datos sobre el disco dentro de un formato cifrado.

15.0 Cifrado de Bases de Datos

Finalmente, conseguimos a la opción más práctica, la

de utilizar la base de datos para cifrar y descifrar datos. Esta categoría de

métodos el poner en práctica incluye tanto rutinas empotradas en la Base de

Datos o el empleo de extensiones de tercero a bases de datos populares. En

ambos casos, los elementos importantes de un esquema de cifrado de datos bueno

son el acceso a funciones criptográficas, administrar llaves seguras, y el

manejo transparente de datos cifrados.

No hay comentarios:

Publicar un comentario